IT-Security-Prognosen für 2024

IT-Security-Prognosen für 2024 von Trend Micro, Gen Digital, G Data, Checkpoint, Veritas, Varonis, Elastic, Malwarebytes und weiteren Herstellern.

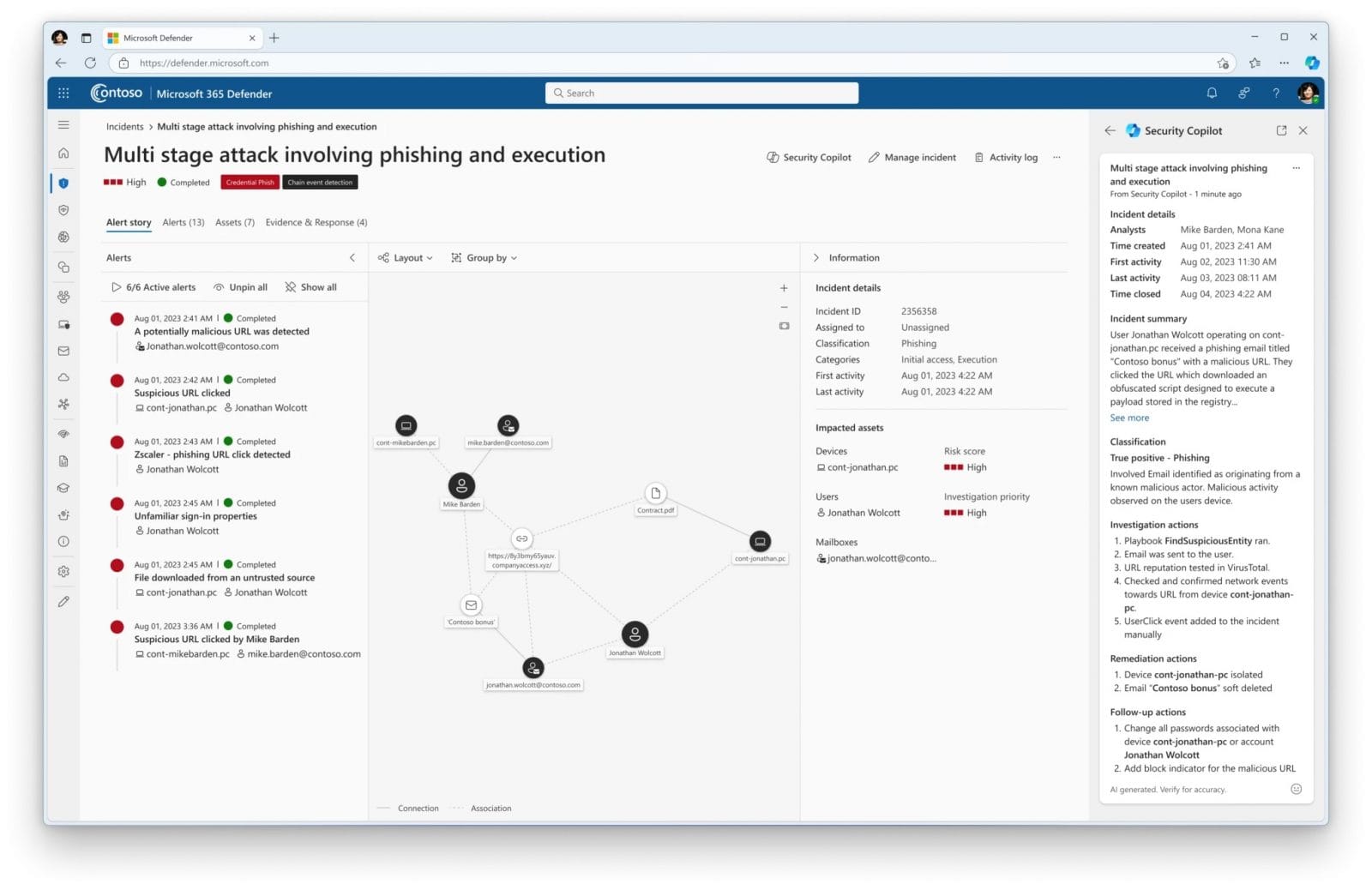

Das Jahr 2023 neigt sich seinem Ende zu und zahlreiche Hersteller haben daher in den vergangenen Wochen wieder ihre IT-Security-Prognosen und -Einschätzungen für die kommenden Monate veröffentlicht. Diesmal ist das große Thema nicht mehr Ransomware, auch wenn es natürlich weiterhin eine Rolle spielt, sondern die Frage, welchen Einfluss die Künstliche Intelligenz (KI) auf die IT-Sicherheit haben wird? Dabei gibt es zwei Punkte zu beachten. Einerseits profitieren nicht nur IT-Security-Verantwortliche in den Unternehmen vom Einsatz neuer Anwendungen wie dem Security Copilot von Microsoft, sondern auch Cyberkriminelle, die ihre Angriffsmethoden und Schädlinge mit KI-Tools ebenfalls weiter verfeinern können.

So warnt etwa der Datensicherheitsanbieter Veritas vor durch KI gesteuerten Ransomware-Angriffen. Angefangen bei einer Automatisierung, die an Robocalls erinnere, werde die Technologie in Zukunft auch „Ziele identifizieren, Einbrüche in Systeme durchführen, Opfer erpressen und anschließend Lösegeld auf die Konten der Angreifer überweisen“. Diese „erschreckende Effizienz“ bei „minimalem menschlichen Eingreifen“ werde zu einer noch größeren Opferzahl sowie einer höheren Frequenz der Angriffe führen, ist Veritas überzeugt. 2024 werde möglicherweise eine „neue Ära in der Cyberkriminalität einläuten“.

Die aus Symantec beziehungsweise dem Nachfolger NortonLifeLock hervorgegangene amerikanische IT-Sicherheitsfirma Gen Digital geht ebenfalls davon aus, dass 2024 nach „ein richtungsweisendes Jahr“ werden könnte. Cyberkriminelle würden KI nicht mehr nur für die Generierung von Texten nutzen, sondern zunehmend auch Tools zur Umwandlung von Text in Video und andere Multimedia-Werkzeuge einsetzen. Dadurch werde es „immer schwieriger, ein echtes aufgezeichnetes Video von einem generierten zu unterscheiden“.

„Phishing-Mails oder gefälschte Bilder werden sich kaum noch von Originalen unterscheiden lassen.“ (G Data)

Der deutsche IT-Sicherheitsanbieter G Data befürchtet ebenfalls, dass sich 2024 „Phishing-Mails oder gefälschte Bilder kaum noch von Originalen unterscheiden lassen“. Man brauche wohl in Zukunft bald „ein schlüssiges Konzept, um die Echtheit eines Dokuments oder Fotos beweisen zu können - beziehungsweise einen Beleg, dass sich ein Mensch dahinter verbirgt”, prognostiziert Andreas Lüning, Mitgründer und Vorstand von G Data.

Die ersten Large Language Models (LLMs) seien Cloud-basiert, merkt Michal Pechoucek, Chief Technology Officer (CTO) bei Gen Digital, an. „Das kommende Jahr markiert jedoch eine entscheidende Wende hin zu kompakteren LLMs, die direkt auf den Geräten der Nutzer funktionieren.“ Das führe zu einem neuen Trend: Mitarbeiter in den Unternehmen bringen zunehmend ihre eigene KI mit ins Büro und setzen sie dort ein. Pechoucek nennt dies „Bring Your Own AI“ oder abgekürzt BYOAI. „Diese Praxis birgt ein erhebliches Risiko einer unbeabsichtigten Veröffentlichung sensibler Geschäftsdaten“, so Pechoucek. Mitarbeiter, die eine persönliche KI in der Arbeit einsetzen, könnten etwa versehentlich vertrauliche Daten an Dritte weitergeben.

Auswirkungen auf die Phishing-Landschaft

Die Phishing-Landschaft werde im kommenden Jahr ebenfalls stark von KIs beeinflusst, ergänzt der japanische IT-Sicherheitsanbieter Trend Micro. Eine große Gefahr gehe von sogenannten „Generative Adversarial Networks“ (GANs) aus, mit denen sich immer realistischere Foto-, Audio- und Videoinhalten generieren lassen. Das werde zu einer „neuen Welle an Business Email Compromise (BEC), Virtual Kidnapping und anderen Betrugsmaschen“ führen.

Aber selbst die großen LLMs seien nicht vor Cyberangriffen gefeit. So seien sie immer öfter das Ziel von Data-Poisoning-Angriffen, um Daten zu extrahieren, Filter zu umgehen oder um etwa vernetzte Fahrzeuge negativ zu beeinflussen.

„Fortgeschrittene LLMs, die jede Sprache beherrschen, stellen eine erhebliche Bedrohung dar“, erklärt Udo Schneider, IoT Security Evangelist Europe bei Trend Micro, weil sich damit bisher gängige Fehler wie ungewöhnliche Formatierungen oder grammatikalische Fehler leichter vermeiden lassen. „Das erschwert die Erkennung solcher Attacken“, so Schneider. Er setzt seine Hoffnungen nun auf eine freiwillige Selbstregulierung der KI-Branche, damit ihre Lösungen nicht mehr für Angriffe missbraucht werden können.

„Seit ChatGPT öffentlich verfügbar ist, hat die Menge an Phishing-Mails um 1.265 Prozent zugenommen“, wirft Frank Schwaak ergänzend ein. Er ist Field CTO EMEA bei Rubrik. Das Unternehmen ist auf die Themen sichere Backups und Zero Trust spezialisiert. Während „bösartige Akteure KI nutzen, um Angriffe zu automatisieren, schnell neue Malware zu generieren und die Effektivität von Social-Engineering-Kampagnen weiter zu steigern, integrieren die „Guten“ KI in ihre Cybersicherheits-Strategien, um Bedrohungen effektiver zu erkennen und abzuwehren“. Schwaak ist zudem davon überzeugt, dass KI den Fachkräftemangel in der Cyber-Security abfedern könne. Nichtsdestotrotz werde das kommende Jahr die IT-Security-Branche „in Atem halten“.

Investitionen in KI-gesteuerte Sicherheitsprodukte

CISOs (Chief Information and Security Officer) empfiehlt Marco Engerling, selbst CISO EMEA beim Sicherheitsanbieter Checkpoint, im kommenden Jahr „in KI-gesteuerte Sicherheitsprodukte zu investieren, um die Fähigkeiten ihrer Unternehmen zur Vorbeugung und Reaktion auf neue Bedrohungen zu verbessern und das Auftreten von Schwachstellen zu reduzieren“. Dazu müssten sich in vielen Unternehmen aber auch die Rollen und Verantwortlichkeiten der Sicherheitsmitarbeiter ändern, merkt Engerling an.

„Generative KI-Tools wie WormGPT erstellen heute hochgradig personalisierte E-Mails und Dokumente, so dass Hacker einen täuschend echten Mail-Verkehr kreieren können, der sich von einem authentischen Austausch kaum unterscheiden lässt“, sagt Wolfgang Kurz, Geschäftsführer und Gründer des Consulting-Anbieters Indevis. Das Problem werde durch Deep Fakes und realistisch nachgeahmte Stimmen weiter verschärft. „Angreifer können damit Anrufe fälschen und Sicherheitsprotokolle umgehen“, so Kurz.

Traditionelle Sicherheitsmaßnahmen, die auf „gesundem Misstrauen“ und „menschlicher Überprüfung“ beruhen, würden dann schnell an ihre Grenzen stoßen. „Selbst Rückrufe auf bekannten Telefonnummern oder Code-Wörter können nicht mehr als sichere Verifikationsmethoden betrachtet werden“, stellt Kurz fest. Leider habe die Vergangenheit gezeigt, dass die Verteidiger viel zu spät auf neue Bedrohungen und Technologien reagieren. Daher werde KI „vermutlich in nächster Zeit eher den Angreifern helfen“.

Zweischneidige Schwerter

Für Andreas Junck, Senior Sales Director DACH beim Observability-Spezialisten Gigamon, ist Künstliche Intelligenz derzeit noch ein zweischneidiges Schwert. Obwohl der Hype um KI allmählich bereits wieder abflache, können „Unternehmen die Stärken von KI und Automatisierung zunehmend und gezielter in die eigene IT-Sicherheit einbinden“. Als "verlängerter Arm" von Cyber-Sicherheitsteams durchforsten KI-Systeme künftig nicht nur das Internet, um auffällige Angriffsmuster und neue Bedrohungen zu finden, sondern auch die IT-Landschaften in den Firmen selbst. In den Händen von Cyberkriminellen werde die KI aber zu einem Risiko, warnt Junck.

Immer wieder werde vergessen, dass auch eine „freundliche“ KI ein Sicherheitsrisiko darstelle, betont Sebastian Mehle, Account Manager beim Cloud-Security-Anbieter Varonis Systems. So habe Microsoft mit seinem Copilot einen Assistenten vorgestellt, der in jede Microsoft-365-App wie Word, Excel, PowerPoint, Teams oder Outlook integriert ist, dabei aber auch Zugriff auf sensible Daten der Nutzer erhält. „Diese Daten können damit schnell ihren Weg in Präsentationen oder Mails finden und so das Unternehmen verlassen“, sagt Mehle. Er empfiehlt deshalb, alle per KI erstellten Dokumente in die Datensicherheitsstrategie mit aufzunehmen.

Neben Gefahren ergeben sich durch den Einsatz von künstlicher Intelligenz laut Mehle aber auch Vorteile für die Cybersicherheit, etwa bei der Vorfallsanalyse oder Bedrohungsmodellen. Warnmeldungen könne eine KI ebenfalls besser analysieren und in einen breiteren Kontext bringen. Ebenso positiv zu vermerken sei der Umgang mit einer KI in natürlicher Sprache. Damit lasse sich die unter anderem Benutzerfreundlichkeit steigern. Als Beispiele nennt Mehle Fragen an eine Security-KI wie „Verfügen wir über Dateien mit Passwörtern, die für jeden im Internet zugänglich sind?“ oder „Welche Benutzer haben auf unsere Gehaltsabrechnungen zugegriffen?“.

NIS2 wirft ihren Schatten voraus

Wenn die EU-Richtlinie NIS2 im kommenden Jahr auch in Deutschland in geltendes Recht umgesetzt wird, werde es zu einem „Hauen und Stechen“ kommen, wer darunter fällt, merkt Richard Werner an. Er ist Business Consultant bei Trend Micro. Viele Unternehmen würden wohl zunächst versuchen, „sich der strengeren Regulierung zu entziehen“. Positive Effekte erwartet Werner bei Zulieferern und Logistikern: „Sie werden ihre IT-Security-Architekturen an den neuen Vorgaben ausrichten, um ihren Kunden einen spezifischen Vorteil im internationalen Wettbewerb zu bieten.“

Die Einführung von NIS2 werde zu einem "Hauen und Stechen" führen. (Richard Werner, Trend Micro)

„NIS2 macht IT-Sicherheit endgültig zur Chefsache“, betont G Data. Führungskräfte stünden mit den kommenden Regelungen künftig stärker in der Verantwortung. Ohne eine fachkundige Unterstützung sei das aber nicht zu leisten. Mit der NIS2-Einführung werde deshalb der Bedarf an Fachkräften im Bereich der IT-Sicherheit weiter steigen.

Ein Problem sei allerdings, dass NIS2 für viele mehr oder weniger völlig überraschend komme, ergänzt Sebastian Mehle von Varonis. Bei der Einführung der DSGVO vor ein paar Jahren sei noch viel diskutiert worden. Vielen Unternehmen sei momentan aber noch nicht richtig bewusst, dass sie von der neuen Gesetzgebung ebenfalls betroffen sein werden. Selbst bei denen, denen das bereits bewusst sei, herrschten noch große Defizite. Im Oktober 2024 tritt die Richtlinie aber hierzulande bereits in Form des IT-Sicherheitsgesetzes 3.0 in Kraft. „Die Uhr tickt“, bringt es Mehle auf den Punkt.

G Data warnt für das kommende Jahr darüber hinaus vor einer Zunahme der Schadenssummen nach sicherheitsrelevanten Vorfällen. Die Gründe dafür liegen nach Angaben des Sicherheitsanbieters in der zunehmenden Professionalisierung und der damit einhergehenden Arbeitsteilung bei Cyberangreifern. Immer häufiger werde es zudem zu sogenannten Double-Exfill-Attacken kommen, bei denen zwei unterschiedliche Tätergruppen zeitgleich ein Unternehmen erpressen: „Während eine Gruppe Lösegeld für die Nichtveröffentlichung der ausgeleiteten Daten verlangt, fordert eine zweite Geld für die Entschlüsselung der verschlüsselten Informationen.“

Ein anderes bedeutendes Thema ist Zero Trust. Hier sei derzeit noch Luft nach oben, sagt Andreas Junck von Gigamon. Immerhin habe sich die Idee, dass alle Anwender und Geräte, die sich mit dem Unternehmensnetzwerk verbinden, potenzielle Einfallstore sind und daher nicht unbedingt vertrauenswürdig sein können, mittlerweile herumgesprochen. In Deutschland seien viele Unternehmen „aber erst am Anfang ihrer Zero-Trust-Reise“.

Zunächst müssten die Sicherheitsteams erst einmal „wissen, wo sich die (sensiblen) Daten im Netzwerk befinden und wer Zugriff darauf hat“. Mit einem reinen Access-Management sei es nicht getan. Viele Unternehmen müssten „im kommenden Jahr einen Weg finden, ihren gesamten Traffic transparenter zu machen“.

Ransomware und Fazit

Zuletzt darf natürlich ein Thema nicht fehlen, dass uns wohl auch 2024 wieder intensiv beschäftigen wird. Erpresser-Trojaner beziehungsweise Ransomware werden auch im kommenden Jahr eine der größten Gefahren für Unternehmen, Behörden und Privatpersonen bleiben. „Da sich immer mehr Unternehmen von Ransomware-Angriffen erholen, ohne Lösegeld zu zahlen, sind die Cyber-Kriminellen gezwungen, ihre Taktiken weiterzuentwickeln“, warnt allerdings Veritas. Auch Gen Digital geht davon aus, dass die Methoden der Erpresser im kommender Jahr „noch tückischer werden“.

Thorben Jändling, Principal Solutions Architect der Global Security Specialist Group bei Elastic, empfiehlt allen IT-Sicherheitsexperten, die Ransomware-Familien BlackCat, Conti, Hive, Sodinokibi und Stop genau zu kennen.

Laut Thorben Jändling, Principal Solutions Architect der Global Security Specialist Group bei Elastic, wird insbesondere die Beliebtheit von Ransomware-as-a-Service (RaaS), also das „Abonnieren“ von Schädlingen und Diensten anderer Krimineller, weiter zunehmen. Zusätzlich weist er darauf hin, dass rund 81 Prozent aller Ransomware-Aktivitäten auf nur fünf Schädlingsfamilien zurückgehen. Seiner Aussage nach sind dies BlackCat, Conti, Hive, Sodinokibi und Stop. Aufgrund ihrer Prävalenz empfiehlt Jändling den Sicherheitsexperten in den Unternehmen sich besonders mit diesen Malware-Vertretern vertraut zu machen, um darauf ihre Verteidigung aufzubauen.

Andererseits sollte man sich nach Ansicht von Mark Stockley, Cybersecurity Evangelist beim Sicherheitsanbieter Malwarebytes, auch nicht zu stark auf Ransomware konzentrieren. „Anstatt nur auf Ransomware zu setzen – sprich, die Daten eines kompromittierten Unternehmens zu verschlüsseln und für die Entschlüsselung ein Lösegeld zu verlangen – werden Cyberkriminelle in Zukunft verstärkt subtilere Methoden anwenden“, so Stockley.

Statt sich also nur auf den Einsatz von Technologie zu verlassen, empfiehlt er den Unternehmen „aufmerksame Mitarbeiter, die Unstimmigkeiten im Netzwerk erkennen und melden“. Der Schutz vor Cyberkriminellen werde in Zukunft damit auch immer stärker von der Fähigkeit eines Unternehmens abhängig sein, qualifizierte Mitarbeiter zu finden und zu halten.